Noticias

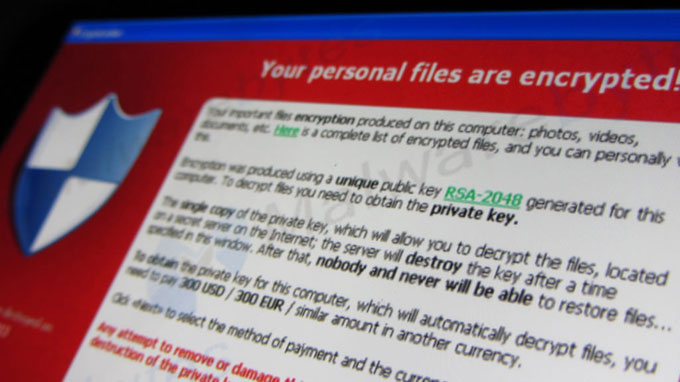

Ransomware en las empresas, ¿qué debes saber?

Aunque el catálogo de ciberamenazas a las que se enfrentan los usuarios (tanto particulares como corporativos) recuerda a esos interminables expositores de las heladerías de la costa en estas fechas, lo cierto es que al igual que ocurre con el dulce más demandado en el verano, también hay sabores del malware particularmente exitosos. Así, si mantenemos la analogía, podemos afirmar que el ransomware es, de un tiempo a esta parte, el helado de chocolate de los ciberdelincuentes: uno de los favoritos. Así, es normal que los responsables de dichas amenazas se esmeren en mejorarlas, en hacer que se adapten a las nuevas medidas de seguridad y, además, que añadan todos los elementos de presión posibles para que, al final, el usuario acabe pagando.

Computerworld publica una interesante lista en la que recopila algunos patógenos con nombre propio, que destacan por distintas razones, y que por su interés nos parece realmente interesante reproducir aquí. Así que anota estos nombres…

Jigsaw: tomando ejemplo de los secuestros con rehenes, este ransomware fuerza a sus víctimas a pagar el rescate lo antes posible, eliminando un determinado número de archivos cada hora que pase entre la infección del sistema sin que la víctima pague y obtenga la clave de desbloqueo. Además, cada vez que el sistema es reiniciado borra otros mil archivos. Y, claro, todos estos archivos borrados ya no se podrán recuperar, ni aún pagando el rescate. Difícil resistirse a pagar frente a esa amenaza… siempre y cuando no dispongas de copias de seguridad de los datos comprometidos, claro.

Petya: ¿para que cifrar los archivos de manera individual? El sistema de ficheros NTFS crea, para tener información de qué archivos se guardan en el disco, y la ubicación física de los mismos, un elemento llamado Master File Table (evolución de la File Allocation Table que daba nombre a los sistemas de archivos FAT, también de Microsoft), y este ransomware lo que hace es cifrar precisamente eso, la MFT del sistema, lo que impide que se pueda acceder al contenido del disco.

RansomWeb y Kimcilware: a diferencia de otros patógenos, el objetivo de estos no son los ordenadores, sino los servidores web. De esta manera, si consiguen acceder a uno y cifrar su contenido, todas las webs alojadas en el mismo dejarán de estar disponibles hasta que se haga el pago del rescate, o se pueda combatir el ataque por otros medios.

DMA Locker, Locky, Cerber y CryptoFortress: ¿la idea de que el ransomware pueda atacar a un ordenador de una oficina ya da miedo? Pues imagina que ese mismo patógeno no se conforme con ese objetivo y sea capaz de conectarse a la red local e infectar todos los sistemas conectados a la misma… incluso aunque no estén mapeados desde el sistema de origen. Para tal fin, realizan un análisis de red en búsqueda de sistemas que empleen SMB (Server Message Block) e infectan cualquier elemento compartido mediante este sistema.

Maktub: cifrar unas decenas (o unos cientos) de gigas puede ser un proceso muy, muy largo, y si el usuario detecta la amenaza de manera temprana, puede tomar medidas rápidamente y minimizar el impacto del ataque. Para reducir el tiempo que transcurre en esta operación, Maktub comprimer los archivos antes de cifrarlos, logrando así ataques más rápidos.

SimpleLockerRansom, Linux.Encode.1 y KeRanger: una vez más, el mito de que el malware solo ataca a Windows se demuestra tan erróneo como peligroso, por la sensación de seguridad que tienen sus usuarios en base a una premisa falsa. El primer ransomware citado en este apartado ataca a sistemas con Android; el segundo, como su propio nombre indica, a Linux; y el tercero, por su parte, tiene como objetivo los sistemas que emplean Mac OS X.

Cerber: la presión psicológica es un elemento con el que «juegan» los creadores del ransomware para lograr que sus víctimas paguen. Así, este patógeno no tiene suficiente con bloquear e impedir el acceso a los archivos. Además, reproduce el siguiente mensaje de audio: «¡Atención! ¡Atención! ¡Atención! Sus documentos, imágenes, bases de datos y otros archivos importantes han sido cifrados!» Cuesta poco imaginar la desagradable sensación que debe producir escuchar a tu propio sistema decirte algo así…

Imagen: Christiaan Colen

-

NoticiasHace 6 días

NoticiasHace 6 díasHuawei muestra su potencial para empresas y cloud en España en el Digital Transformation Summit

-

A FondoHace 6 días

A FondoHace 6 díasCómo asegurarse de que se puede restaurar una copia de seguridad

-

A FondoHace 6 días

A FondoHace 6 díasSalesforce lleva la IA de Slack a todos los planes de pago de la plataforma

-

NoticiasHace 7 días

NoticiasHace 7 díasLG Gram Pro, portátiles ligeros preparados para la IA