Noticias

Medidas de protección contra Ransomware

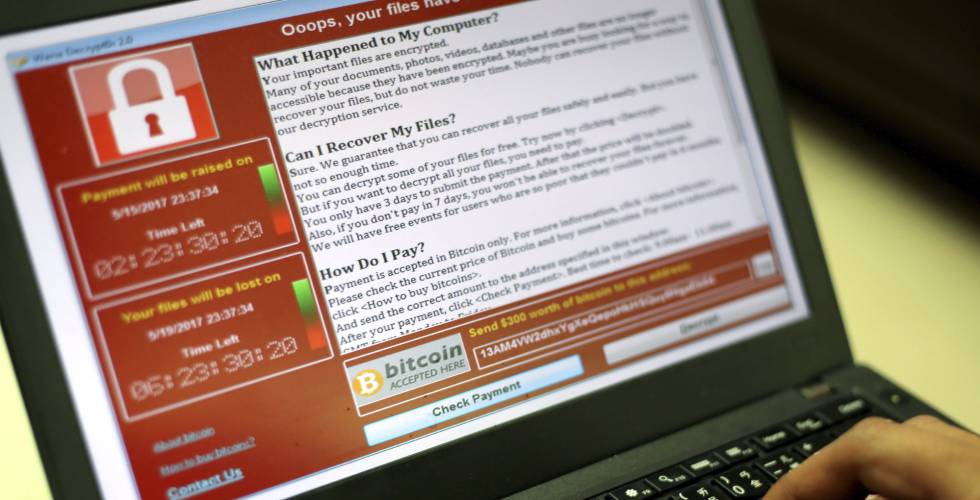

El Ransomware es uno de los malware más peligrosos para la ciberseguridad mundial. Lo hemos podido comprobar la semana pasada con el ciberataque mundial de WanaCryptor que ha terminado afectando a más de un centenar de países y se teme que su número siga aumentando en todo el planeta.

Las amenazas de seguridad en plena era de la movilidad, con miles de millones de equipos conectados y con fenómenos como BYOD que aumentan el número de dispositivos vulnerables en redes empresariales, son todo un desafío para los departamentos TI, para una PYME, profesional o para cualquier tipo de usuario.

El Ransomware se lleva la palma en los últimos años como una de las técnicas de ciberataques más utilizadas. Un Ransomware típico infecta un ordenador personal o dispositivo móvil por cualquier vía de infección, bloquea el funcionamiento del equipo apoderándose de los archivos con un cifrado fuerte y exige al usuario una cantidad de dinero como “rescate” para liberarlos.

Dependiendo del tipo de Ransomware y grado de cifrado utilizado, existen herramientas para poder descifrarlos. Para otros, simplemente no existe otra solución que formatear el equipo con la consiguiente pérdida de tiempo y de los archivos si no tenemos copias de seguridad. Puede afectar por igual a cualquier plataforma (Windows, OS X, Linux o sistemas móviles) y su motivación es casi exclusivamente económica.

Los últimos ataques Ransomware han confirmado que los desarrollos son cada vez más sofisticados y peligrosos. El de la semana pasada, WanaCryptor, es un ataque bien planificado y estructurado cuyo objetivo desde el principio ha sido lograr una infección masiva a nivel mundial.

WanaCryptor aprovecha una vulnerabilidad de sistemas Windows que fue parcheada por Microsoft en el mes de marzo pero que afecta a los sistemas no actualizados. Ante la magnitud del ataque, Microsoft ha tomado la decisión de lanzar el parche MS17-010 para sistemas operativos no soportados oficialmente, Windows XP, Windows 8.0 y Windows Server 2003, como medida excepcional.

Aún así, desde la Europol se alerta que la extensión de este malware no ha finalizado y su incidencia se incrementará a partir de hoy «cuando la gente encienda el ordenador en el trabajo».

Medidas de protección contra Ransomware

Si la prevención en ciberseguridad es el mejor de los consejos, mucho más para prevenir ataques Ransomware. Te recordamos las más importantes:

- Realizar y mantener copias e seguridad periódicas de todos los datos importantes: Es una idea en la cual hemos insistido bastante. Realizar copias de seguridad de los datos importantes es la primera y más efectiva medida para minimizar los daños en caso de ser infectado. Además se recomienda mantener las copias de seguridad aisladas y sin conexión con otros sistemas para evitar la infección de los datos a través de otros equipos.

- Mantener el sistema actualizado con los últimos parches de seguridad, abarcando todo el software que haya instalado en el ordenador. En los boletines de seguridad de Microsoft se puede ver cómo las actualizaciones corrigen muchos problemas de seguridad.

- Mantener una primera línea de defensa a través de algún antimalware (coloquialmente conocidos también como antivirus) y tener el firewall/cortafuegos correctamente configurado para permitir el acceso solo las aplicaciones y servicios necesarios.

- Disponer de un filtro antispam a nivel del correo electrónico para evitar la infección a través de campañas masivas de emails. No abras nunca archivos adjuntos desconocidos. Petya es un ransomware cuyo principal canal de distribución es el correo electrónico.

- Establecer políticas de seguridad en el sistema para impedir la ejecución de directorios comúnmente utilizados por el ransomware (App Data, Local App Data, etc). Existen herramientas como AppLocker, Cryptoprevent, o CryptoLocker Prevention Kit que facilitan esta tarea.

- Bloquear el tráfico relacionado con dominios y servidores C2 mediante un IDS/IPS3, evitando así la comunicación entre el código malicioso y el servidor de mando y control.

- Establecer una defensa en profundidad empleando herramientas como EMET, una solución que permite mitigar los exploits, incluyendo los 0-days.

- No utilizar cuentas con privilegios de administrador: Como ya informamos con anterioridad, el 86% de las amenazas contra Windows se pueden esquivar en caso de utilizar un usuario común en lugar de un administrador. Por eso es importante utilizar para tareas comunes un usuario común y solo dejar el administrador para cuando se vaya a hacer una serie de tareas relacionadas con la manipulación del sistema.

- Mantener listas de control de acceso para las unidades mapeadas en red. En caso de infección el cifrado se producirá en toda las unidades de red mapeadas en el equipo de la víctima. Restringir los privilegios de escritura en red mitigará parcialmente el impacto.

- Utilizar bloqueadores de JavaScript para el navegador: Aplicaciones como Privacy Manager bloquean la ejecución de todo código JavaScript sospechoso de poder dañar el equipo del usuario. Esto ayuda a minimizar la posibilidades de quedar infectado a través de la navegación web.

- Mostrar las extensiones para tipos de ficheros conocidos: Esta es una buena práctica para identificar los posibles ficheros ejecutables que quieran hacerse pasar por otro tipo de fichero. No es raro ver a un fichero .exe con el icono de un documento de Word. Si no se ve la extensión, el usuario posiblemente no pueda distinguir si es un documento de Word o un ejecutable malicioso, aunque también es bueno recordar que un documento de Microsoft Office también puede contener malware.

- Se recomienda la instalación de la herramienta Anti Ransom, que tratará de bloquear el proceso de cifrado de un ransomware (monitorizando “honey files”). Además, esta aplicación realizará un dump de la memoria del código dañino en el momento de su ejecución, en el que con suerte hallaremos la clave de cifrado simétrico que estuviera empleándose.

- Emplear máquinas virtuales para aislar el sistema principal: Debido a las técnicas anti-debug y anti-virtualización comúnmente presentes en los ransomware, se ha demostrado que un entorno virtualizado su acción no llega a materializarse.

-

NoticiasHace 6 días

NoticiasHace 6 díasHuawei muestra su potencial para empresas y cloud en España en el Digital Transformation Summit

-

A FondoHace 7 días

A FondoHace 7 díasCómo asegurarse de que se puede restaurar una copia de seguridad

-

EntrevistasHace 6 días

EntrevistasHace 6 días«El low code en sí no es una tecnología o una plataforma, es una estrategia»

-

A FondoHace 7 días

A FondoHace 7 díasSalesforce lleva la IA de Slack a todos los planes de pago de la plataforma