Noticias

Estos son los cinco virus informáticos más peligrosos de la historia

La historia de la informática está profundamente ligada a la seguridad prácticamente desde su nacimiento, una realidad que nos ha dejado a lo largo de los últimos años una gran cantidad de amenazas que hemos querido recopilar en este especial sobre los cinco virus informáticos más peligrosos.

Un poco de memoria histórica

Muchos creen que los virus informáticos son algo relativamente nuevo, ligado a la década de los noventa, pero la realidad es muy diferente ya que se remontan al año 1972, fecha en la que se descubrió el primer virus, que consiguió infectar con éxito al enorme equipo IBM Serie 360, uno de los primeros en usar circuitos integrados.

Esa infección dio pie a la creación del primer antivirus, aunque podemos decir que ciertamente el auge o expansión de los virus informáticos no se produjo hasta 1984, momento en el que los ordenadores personales comenzaron a convertirse en algo cada vez más habitual.

Con la popularización del PC como herramienta inseparable de empresas y particulares las amenazas crecieron exponencialmente, y ya con la popularización de Internet podemos decir que han alcanzado su punto álgido, tanto que hoy por hoy es una verdadera irresponsabilidad navegar por Internet sin contar con una solución antivirus que nos aporte protección.

Los cinco virus informáticos más dañinos de la historia

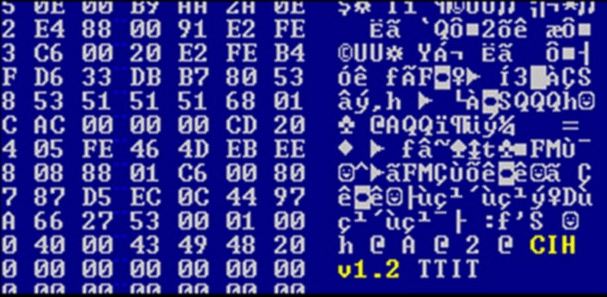

1.-Virus CHI o Chernobyl: Apareció en 1998 y puso en el punto de mira a los sistemas equipados con Windows 95, 98 y Me. Se estima que infectó a un total de 60 millones de equipos, provocando unas pérdidas totales que rondaban los 1.000 millones de dólares, debido especialmente al valor de la información que destruía. Una vez dentro del equipo infectado CHI eliminaba la información del equipo, pero también podía llegar a suprimir la BIOS, de forma que hacía imposible el arranque.

2.- I Love You: Uno de los más conocidos, llegó allá por el año 2000, disfrazado de correo electrónico con tintes de romanticismo. En un tiempo donde los usuarios eran mucho más ingenuos y los filtros anti-spam claramente mejorables consiguió infectar a más de 50 millones de equipos con gran rapidez. El virus del amor generó 5.500 millones de dólares en pérdidas, afectando a entidades tan importantes como el Pentágono o el Parlamento Británico, además de a numerosas empresas españolas.

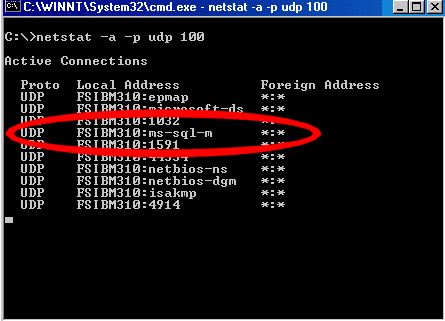

3-SQL Slammer: Este gusano no se instalaba en el disco duro de los equipos, sino en la memoria RAM. Así, desaparecía con un simple reinicio pero eso fue suficiente para infectar a medio mundo en solo 15 minutos. SQL Slammer afecto a compañías aéreas, cajeros automáticos y dejó sin intener a Corea del Sur y Portugal, provocando una situación de serio riesgo para millones de personas.

4.-MyDOOM: Tuvo el «honor» de ser calificado por la propia Microsoft como el virus informático que más destrucción ha provocado en toda la historia y surgió en 2004.

No se extendió con la misma rapidez que SQL Slammer, pero tuvo un impacto mucho mayor, ya que afectaba a los sectores 0 de los discos duros, también conocidos como sector de arranque principal o MBR, un problema que en su momento no tenía solución y que por tanto los dejaba totalmente inutilizados. Se llegaron a ofrecer hasta 250.000 dólares de recompensa a quien diera información sobre el creador de este virus, que nunca llegó a ser identificado. Durante su existencia generó daños por casi 40.000 millones de dólares.

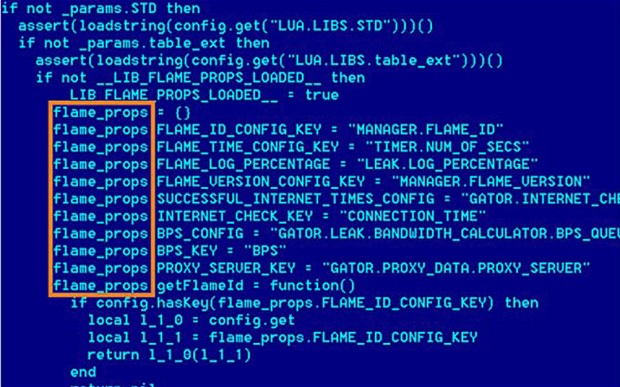

5.-Stuxnet: No tuvo el impacto económico ni de propagación que los anteriores, pero merece estar en esta lista por una razón muy sencilla, y es que ha sido el primero que buscaba extender el daño más allá del equipo que infectaba.

Sí, Stuxnet es capaz de espiar y reprogramar sistemas industriales SCADA de control y monitorización de procesos, siendo considerado en su momento como «un arma cibernética aterradora», ya que podía causar daños en el mundo real. Su extensión fue limitada pero implicaba un riesgo enorme, ya que se detecto por ejemplo en la central nuclear de Bushehr y el Complejo Nuclear de Natanz, situadas en Irán, provocando que unidades de centrifugación para enriquecer uranio se volvieran locas y se autodestruyeran.

Por fortuna no produjo consecuencias graves que podrían haber derivado en una catástrofe nuclear, pero como decimos tenía potencial para hacerlo.

Reflexiones

Actualmente la seguridad informática no es una opción, es una necesidad, y no sólo porque los virus y otros tipos de malware pueden resultar molestas, sino porque además pueden provocar graves daños y serias pérdidas a las empresas. Con el auge del BYOD, la universalización de la red de redes como herramienta «para todo» y el crecimiento del Internet de las Cosas las amenazas de seguridad son cada vez mayores, así que no podemos permitirnos descuidar la seguridad de nuestros equipos.

Como hemos visto en este artículo, la experiencia demuestra lo catastrófico que puede resultar una infección para una empresa y el coste económico que puede conllevar en solo unos minutos, por no hablar de variables como el impacto sobre la marca o los riesgos relacionados con la protección de datos. En los últimos años estamos viendo un cambio hacia ataques mucho más especializados y anónimos, con hackers que ya no buscan tanto la notoriedad como el simple enriquecimiento y organizaciones especializadas en el fraude electrónico. Por ello, resulta fundamental establecer una política empresarial de seguridad clara y contar con el apoyo de la mejor solución de seguridad posible.

-

A FondoHace 4 días

A FondoHace 4 díasCinco lecciones que podemos extraer del incidente de CrowdStrike

-

NoticiasHace 4 días

NoticiasHace 4 díasMicrosoft publica una herramienta gratuita para solucionar el error CrowdStrike

-

NoticiasHace 4 días

NoticiasHace 4 díasLa inversión en TI a nivel mundial crecerá un 7,5% en 2024

-

A FondoHace 4 días

A FondoHace 4 díasCinco errores comunes que limitan la vida útil de tu ordenador portátil