Noticias

Amenazas persistentes avanzadas y ataques dirigidos, dos grandes y peligrosas amenazas

Hace poco tuvimos ocasión de ver desde una perspectiva resumida lo que denominamos como carrera por la seguridad, una idea que debemos entender como la pugna continua entre ciberdelincuentes y empresas, en la que las soluciones de protección y los nuevos tipos de malware son las dos principales armas de cada bando.

Como sabemos las amenazas de seguridad en sentido amplio han evolucionado mucho durante los últimos años, pasando de simples virus a un auténtico arcoíris de diferentes tipos de malware que van desde los tristemente célebres ransomware hasta las amenazas persistentes avanzadas, pasando como no por los ataques dirigidos.

Todos estos tipos de malware pueden resultar extremadamente dañinos y han encontrado en el auge de nuevas tendencias a nivel de empresa, como el BYOD, por ejemplo, un auténtico filón como nueva vía de contagio o intrusión, lo que no hace más que incrementar su peligrosidad.

Sobre el ransomware ya hemos hablado con detalle, pero es probable que os preguntéis qué son las amenazas avanzadas persistentes y los ataques dirigidos, cómo funcionan y porqué son tan peligrosos.

Pues bien, en este artículo daremos respuesta a esas cuestiones, y hablaremos además de una nueva herramienta muy útil que nos permite no sólo prevenir y evitar ese tipo de ataques, sino además limpiar aquellos equipos que hayan sido infectados.

Amenaza persistente avanzada

También conocidas como Advanced Persistent Threat en ingles (APT), son un grupo o conjunto de ataques informáticos que giran sobre una serie de pilares fundamentales para tener éxito:

– Sigilo: evitan cualquier signo que pueda dar a entender al usuario que se ha producido una infección.

– Continuidad: se extienden en el tiempo, ya que estos ataques normalmente buscan objetivos importantes, por lo que se mantienen en el equipo o equipos infectados sin ser detectados.

– Cambiantes: están adaptadas para cada tipo de ataque concreto, por lo que adoptan y cumplen con los requisitos necesarios para evitar ser detectadas.

Normalmente este tipo de ataques vienen de fuentes muy concretas que buscan también objetivos muy concretos, como por ejemplo el espionaje industrial, el robo de secretos o de información confidencial de ciertas empresas y otros tipos de «tesoros» por los que podrían hacer mucho daño a las compañías afectadas.

Podemos decir que detrás de las amenazas persistentes avanzadas hay un atacante paciente y por lo general con recursos, lo que los convierte en algo casi exclusivo de empresas, organismos e instituciones.

Bien, ¿pero por qué son tan difíciles de detectar? En una amenaza persistente avanzada el ataque viene de varias vías o vectores, pero además cambia y se adapta de forma continuada, lo que complica enormemente su detección.

A esto debemos sumar que en muchos casos han sido diseñadas de forma específica para cumplir con un objetivo determinado, por lo que cuentan con todo lo necesario para no fracasar y, por tanto, para no ser detectadas.

Ataques dirigidos

Por lo general son más sencillos que las amenazas avanzadas persistentes y necesitan también menos recursos para tener éxito, ya que al contrario que aquellos provocan un daño más inmediato y menos dilatado en el tiempo aprovechando vulnerabilidades críticas no conocidas o parcheadas, también conocidas como Zero-Day.

Esto no quiere decir que sean menos dañinos, ya que pueden degenerar en una gran cantidad de problemas de seguridad que van desde el «Hombre en el Medio», que permite al atacante interceptar nuestras comunicaciones y robar información, hasta la inyección de código malicioso que permite el secuestro o la toma de control de los equipos afectados.

Dado que este tipo de amenazas no tienen solución conocida dependemos de nuestras suites de seguridad para garantizar la integridad de la seguridad de nuestra empresa, ya que nos exponemos a problemas que pueden causar problemas muy graves.

Lo dicho resulta especialmente importante si por ejemplo utilizamos sistemas operativos sin soporte, como Windows XP, ya que dichas vulnerabilidades no serán resueltas y quedaremos permanentemente expuestos a ellas.

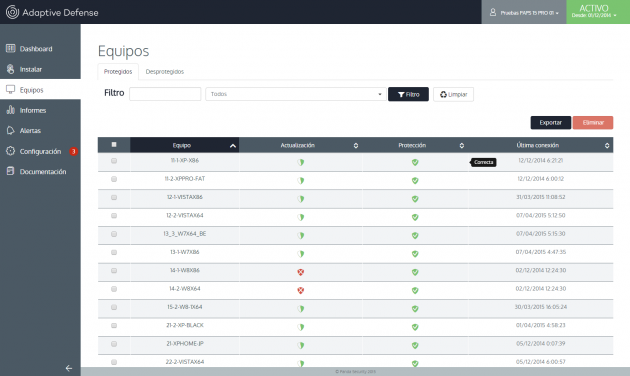

Adaptive Defense 1.5, la respuesta de Panda

Los antivirus tradicionales no son capaces de detectar este tipo de amenazas y ataques avanzados, y por tanto tampoco pueden desinfectar los equipos que se han visto afectados por ellos, con todo lo que ello conlleva y que podemos resumir en una palabra, indefensión.

Por ello Panda ha respondido a estas amenazas con Adaptive Defense 1.5, nueva solución de seguridad centrada en la supervisión, control y clasificación del comportamiento y la naturaleza de cada una de las aplicaciones ejecutadas para maximizar la protección, permitiendo única y exclusivamente la ejecución de aplicaciones lícitas, también conocidas como goodware, en contraposición al malware.

Uso conjunto con antivirus tradicionales

Adaptive Defense 1.5 ofrece la posibilidad de incorporarse a la infraestructura existente en nuestra empresa y de coexistir con antivirus tradicionales, integrándose en la solución SIEM utilizada por la empresa.

Si a esto unimos la capacidad de desinfección que ofrece nos damos cuenta rápidamente de que estamos ante una solución de seguridad corporativa muy completa y de fácil implantación, indispensable para hacer frente a las nuevas amenazas que podrían afectar a la seguridad de nuestra empresa.

Imagen vía Shutterstock

-

NoticiasHace 5 días

NoticiasHace 5 díasHuawei muestra su potencial para empresas y cloud en España en el Digital Transformation Summit

-

A FondoHace 6 días

A FondoHace 6 díasCómo asegurarse de que se puede restaurar una copia de seguridad

-

NoticiasHace 6 días

NoticiasHace 6 díasLG Gram Pro, portátiles ligeros preparados para la IA

-

A FondoHace 6 días

A FondoHace 6 díasSalesforce lleva la IA de Slack a todos los planes de pago de la plataforma