A Fondo

El hackeo de caras, un peligro que acecha a los sistemas de seguridad biométrica

Desde hace ya algunos años, los sistemas de seguridad que controlan accesos mediante contraseña están dando paso en ciertos casos a otros basados en datos biométricos. Estos sistemas de seguridad biométrica usan tecnologías de reconocimiento de la huella dactilar, o del rostro. Así controlan el acceso a cuentas de usuario, smartphones u ordenadores. Dentro de ellos, los sistemas de reconocimiento facial, encargados de la identificación mediante elementos de la cara únicos de cada individuo, se han hecho tan populares que incluso se han incorporado a la seguridad en aeropuertos.

Puedes utilizar reconocimiento facial para acceder a tu cuenta de usuario de Windows, si tienes instaladas sus versiones 10 y 11, a través de Windows Hello. También puedes hacerlo para desbloquear un smartphone o tablet con Android o iOS.

Aunque en un primer momento estos sistemas parecen extremadamente seguros, porque permiten que una persona quede identificada de manera única, no lo son del todo. Porque un sistema basado en el reconocimiento facial se puede hackear, gracias en buena medida a la Inteligencia Artificial.

Cómo funciona un sistema de reconocimiento facial

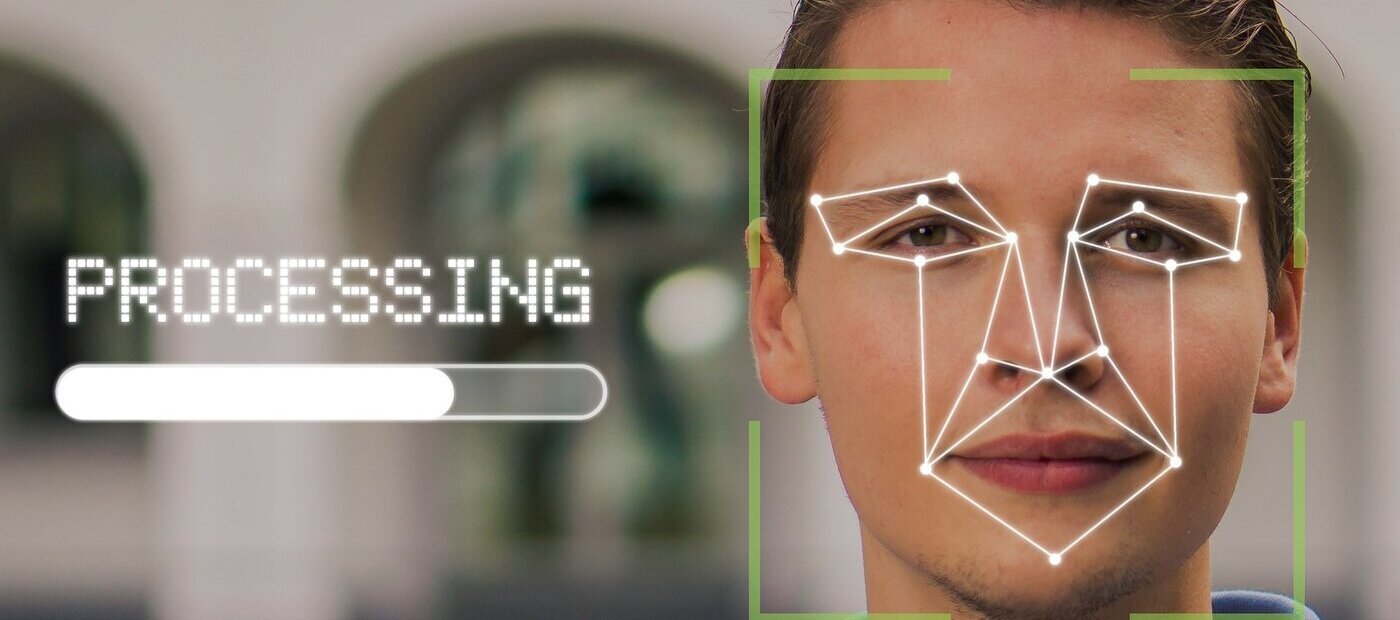

Habitualmente, un sistema de reconocimiento facial emplea IA o aprendizaje automático para la detección de patrones en las caras de quienes lo utilizan. Estas caras que reconocen se comparan, con las fotografías de caras que el sistema tiene almacenadas en una base de datos. Y si coinciden, el sistema se desbloquea, ofreciendo acceso.

En el caso del acceso a un dispositivo o cuenta de usuario, es el propio usuario el que suministra una foto de su rostro al sistema cuando empieza a utilizarlo, de manera que este pueda comparar la imagen que recoge la cámara del equipo para desbloquearlo con la que tiene guardada y verificar que es quien tiene acceso a la cuenta o dispositivo. En las bases de datos de aeropuertos, las fotografías son suministradas generalmente por diversas entidades gubernamentales.

A grandes rasgos, lo que hacen es registrar a través de una cámara los patrones que hay en los rostros que se ponen ante ella. Entre ellos el tamaño de los ojos, la distancia entre ellos y entre las cejas, la forma e inclinación de la nariz o el grosor de los labios.

Cuando el sistema tiene estos datos, busca entre las imágenes que tiene registradas la que presente rasgos que coinciden con los recogidos en ese momento. De esa manera, el sistema puede reconocer a quien tiene delante. Parece seguro, pero en realidad no lo es del todo.

Hackear tu cara cambiando sus rasgos

Hace ya unos años que se confirmó que, con la ayuda de diversos algoritmos, se pueden modificar vídeos de la cara de una persona. Basta con manipularlos de manera que a un rostro que aparezca en imagen se le incorporen expresiones faciales de otra persona. También se puede cambiar el movimiento de sus labios para hacer que diga cosas que, realmente, no ha dicho. Estas técnicas fueron el origen de los deepfakes, pero también de los hackeos de los sistemas de seguridad biométrica que emplean reconocimiento facial.

Posteriormente, se logró hacer cambios en una cara a partir de una única fotografía. Incluso se le puede dar movimiento. Se trata de un sistema mucho más sencillo que el anterior, ya que para los cambios se necesitan muchas menos imágenes. En ocasiones, ni siquiera eso, puesto que ya hay sistemas capaces de recrear una cara a partir de un corte de audio de la voz de la persona cuya cara se quiere recrear.

Así lo demostraron hace algún tiempo varios investigadores del MIT con Speech2Face, una red neuronal entrenada a partir de decenas de millones de vídeos de YouTube, entre otras fuentes, capaz de crear la imagen de un rostro a partir de un archivo de voz de solo unos segundos. Eso sí, el sistema no es capaz de generar caras de personas concretas, pero da una idea de lo que puede conseguirse con tecnología de este tipo, u otra más avanzada, en manos de actores dañinos que quieran conseguir acceso sin permiso a sistemas o dispositivos.

Varios modelos de smartphones, vulnerables

El pasado verano, una investigación de Which? labs desveló que algunos modelos de smartphones con Android de varias marcas, como Samsung, Honor, Oppo, Xiaomi, Nokia o Morotola, podían ver burlados sus sistemas de desbloqueo mediante reconocimiento facial. Para ello solo es necesario utilizar una fotografía, lo que facilitaría a cibercriminales con malas intenciones el acceso a sus contenidos. Con lo que esto representa para la seguridad y la privacidad de los datos de los propietarios de los móviles. Sobre todo, si los sustrae alguien que tenga acceso a una fotografía suya.

Preguntados por la vulnerabilidad detectada, la mayoría de fabricantes señaló que aconsejaban a sus usuarios no utilizar sus sistemas de reconocimiento facial como medio de acceso exclusivo al sistema. Recomiendan utilizarlo en combinación con otros sistemas, como su lector de huellas dactilares o un código PIN. Por suerte, la mayoría de smartphones ya utilizan sistemas de seguridad biométrica más avanzados y sofisticados, que al menos por ahora no pueden ser engañados con una fotografía.

En cualquier caso, los smartphones pueden incorporar tres niveles de seguridad biométrica. Los que son vulnerables a este ataque, probablemente, lleven un sistema de Clase 1, el menos seguro. Tanto, que haría posible su desbloqueo con una foto que coincida con los rasgos de otra que tenga en su base de datos. En cualquier caso, Android no permite que haya apps de terceros que usen teléfonos de esta categoría para identificar usuarios o realizar acciones importantes.

Hasta la fecha, el sistema de reconocimiento facial integrado en los iPhones no ha conseguido ser engañado mediante este sistema, lo que hace que ciertas aplicaciones solo permitan el reconocimiento facial en los móviles de Apple, y no en los de Android.

El hackeo de caras ya es posible

Hasta ahora hemos visto cómo se puede engañar a un sistema de reconocimiento facial en algunos casos, cambiando los rasgos de una imagen o con una fotografía. Pero también se puede hacer mediante una combinación de hackeo y sustracción de imágenes. Los ciberdelincuentes ya han conseguido colarse en dispositivos con iOS y Android para robar los escaneos de la cara de los propietarios y usuarios de los equipos. Ya con ellos en su poder, utilizan los deepfakes y la IA para replicar de manera realista la cara de los usuarios y conseguir acceso a sus datos y cuentas bancarias.

Según Techradar, este tipo de ataque lo realiza un grupo de delincuentes chino, conocido como GoldFactory. Se basa en el uso de aplicaciones falsas que consiguen engañar a los usuarios para realizar comprobaciones de seguridad biométrica, mediante sus caras y huellas dactilares. Cuando lo hacen, y sin que se den cuenta, los miembros del grupo acceden a las imágenes que el dispositivo recoge de sus caras, y las utilizan para saltarse los controles que usan las aplicaciones de bancos de la región de Asia-Pacífico.

Los atacantes emplean para conseguirlo diversas plataformas de intercambio de caras que se apoyan en la IA. Como se han colado en los smartphones, pueden interceptar los mensajes de texto de sus víctimas. Incluso los que reciben para las autenticaciones en dos pasos. Y como tienen sus datos biométricos, crean réplicas de sus caras para acceder a sus cuentas bancarias y estafarles.

Por suerte, por ahora, este ataque solo afecta a personas de una región geográfica concreta, pero es una muestra de los problemas que se pueden avecinar a medida que se vayan perfeccionando los ataques de hackeo de sistemas de reconocimiento facial.

-

A FondoHace 5 días

A FondoHace 5 díasPíldora roja o píldora azul

-

NoticiasHace 18 horas

NoticiasHace 18 horasQNAP estrena la segunda beta abierta de QuTS hero h6.0

-

NoticiasHace 7 días

NoticiasHace 7 díasASUS presenta el portátil para empresas, ExpertBook B3 G2

-

NoticiasHace 5 días

NoticiasHace 5 díasNextcloud Hub 26 Winter: más facilidades para migración y mejoras en rendimiento y colaboración