Noticias

Los ataques avanzados y el tráfico malicioso experimentan un crecimiento sin precedentes

Según el último informe de Cisco, las amenazas diseñadas para aprovecharse de la confianza de los usuarios en sistemas, aplicaciones y redes personales han alcanzado un nivel alarmante, mientras el número total de vulnerabilidades ha experimentado su mayor crecimiento desde el año 2000.

Así se desprende del Informe Anual de Seguridad 2014 de Cisco, que destaca además cómo el déficit de un millón de profesionales de seguridad está mermando la capacidad de las organizaciones para monitorizar y blindar sus redes.

Los resultados del Informe ofrecen una completa visión sobre las cambiantes amenazas de seguridad que afectan a los negocios, los departamentos de TI y los usuarios. Los métodos utilizados por los atacantes combinan el robo de claves y credenciales mediante ingeniería social con las infiltraciones ocultas a simple vista y el aprovechamiento de la confianza depositada en transacciones económicas, servicios de la Administración e interacciones sociales.

Se ha detectado una mayor proliferación y sostificación de las amenazas. Los ataques sencillos que causaban daños controlables han dado paso a operaciones ciber-criminales organizadas más sofisticadas, financiadas y capaces de causar un importante daño económico y de reputación tanto para organizaciones públicas como privadas.

Además la complejidad de las amenazas y de las soluciones se ha visto aumentada debido al crecimiento exponencial de dispositivos móviles y entornos cloud. Ramón Vargas, consultor de seguridad en Cisco, nos explicó que según los datos de Cisco, en 2016 el tráfico cloud supondrá las dos terceras partes del todo el tráfico de los centros de datos a escala global.

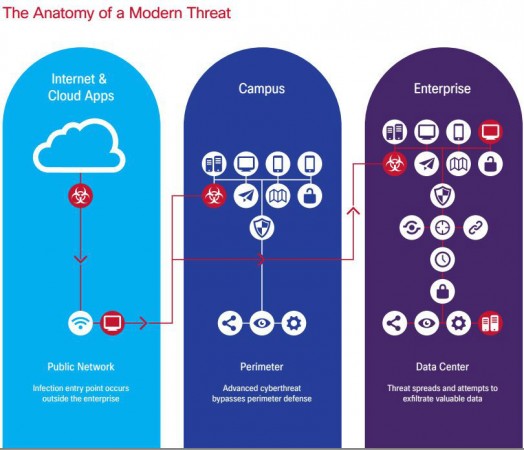

Según los datos de Cisco, en 2016 el tráfico cloud supondrá las dos terceras partes de todo el tráfico de los centros de datos a escala global. Las soluciones de seguridad segmentadas -como la aplicación de firewalls en el perímetro de red- no protegen los datos que ahora se encuentran en constante movimiento entre dispositivos, redes y nubes. Abordar los desafíos de seguridad que generan la virtualización y la nube exige replantearse la política de seguridad, siendo necesario cambiar los controles basados en el perímetro y los antiguos modelos de acceso y contención para proteger el nuevo modelo empresarial.

De esta forma, sí es posible garantizar la seguridad en los entornos Cloud -ya sean públicos, privados o híbridos- sobre todo a través de la aplicación de políticas automatizadas, aunque una seguridad al 100 por cien nunca está garantizada ni en la nube ni dentro del perímetro empresarial. Para ello, la empresa debería tener sus sistemas y redes aislados completamente como si de un búnker se tratara.

Por el contrario, la nube está mejorando la seguridad para un gran número de compañías -especialmente las pymes- que pueden acceder a servicios de seguridad en Cloud mucho más efectivos a la hora de mitigar las amenazas en tiempo real. Finalmente, las organizaciones que se apoyan en los proveedores de servicios para obtener aplicaciones o infraestructura en modo de pago por uso (modelos SaaS, IaaS, etc.) deben exigir a sus proveedores robustas soluciones de seguridad garantizados mediante Acuerdos de Nivel de Servicio (SLAs).

Las nuevas clases de dispositivos inteligentes y las nuevas infraestructuras han ampliado el campo de acción de los atacantes, quienes pueden aprovecharse de las vulnerabilidades imprevistas y de sistemas de defensa inadecuados.

Las soluciones de seguridad segmentadas -como la aplicación de firewalls en el perímetro de red- no protegen los datos que ahora se encuentran en constante movimiento entre dispositivos, redes y nubes. Abordar los desafíos de seguridad que generan la virtualización y la nube exige replantearse la política de seguridad, siendo necesario cambiar los controles basados en el perímetro y los antiguos modelos de acceso y contención para proteger el nuevo modelo empresarial.

Durante el 2013 se detectó una aparente disminución de los profesionales, un déficit que suma más de un millón a escala global. La sofisticación de las tácticas y de la tecnología utilizada por los ciber-criminales, y sus continuos intentos de vulnerar redes y robar datos, han superado la capacidad de los departamentos de TI y profesionales de seguridad para responder a dichas amenazas. La mayoría de organizaciones no cuentan con el personal o los sistemas necesarios para monitorizar las redes de manera constante, detectar amenazas y establecer protecciones a tiempo y de forma efectiva. Vargas comenta que debido a esta situación

«La mejor forma de protegerse consiste en recurrir a empresas especializadas, con la capacidad de llevar a cabo ese análisis basado en la inteligencia de red antes, durante y después de los ataques. También es importante señalar que la carencia de profesionales en las TI no afecta únicamente al sector de Seguridad. Según el Banco Mundial y la Comisión Europea, se estima que en los próximos diez años habrá dos millones de puestos de trabajo sin cubrir en el sector TIC en todo el mundo, un déficit de profesionales que alcanzará el 8,2 por ciento en 2022. Para superar este déficit, instituciones formadoras y organismos educativos deberán incrementar el número de graduados técnicos significativamente: unos 222.000 más cada año entre 2014 y 2022.»

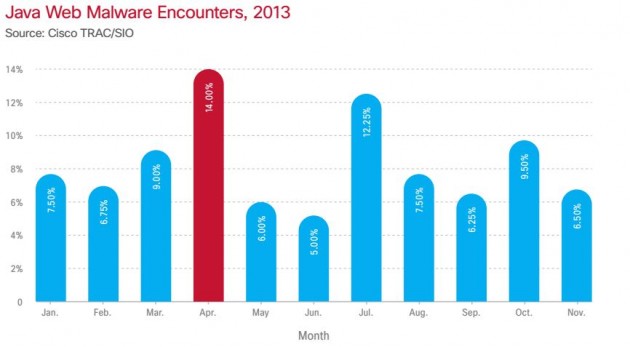

Java la lengua de los cibercriminales

Ramón Vargas nos ha explicado por que Java es tan popular entre los creadores de malware

Los creadores de software malicioso pretenden maximizar el retorno de la inversión, y para ello buscan la manera de llegar al grupo más grande de posibles víctimas con el menor esfuerzo y, a menudo, aprovechan las tecnologías entre plataformas. La gran concentración de vulnerabilidades de seguridad en Java responde precisamente a esta forma de actuar, ya que hay más de 3.000 millones de dispositivos en los que se ejecuta Java, incluido también en el 97 por ciento de los PCs empresariales. Por tanto, Java supone una plataforma idónea para que los ciber-criminales alcancen a un mayor número de víctimas y además extiendan sus ataques a varias plataformas.

El uso de telemetría para monitorizar el tráfico asociado a Java, una correcta gestión de los parches de seguridad, el control de terminales externos que se conectan a la red corporativa y, especialmente, la actualización a la última versión (Java 7 Runtime Environment) pueden mitigar significativamente esta amenaza. En este sentido, un gran número de empresas siguen utilizando la versión 6 del Java Runtime Environment (estando así más expuestas), bien por desconocimiento o bien porque dicha versión está soportando aplicaciones específicas.

-

A FondoHace 6 días

A FondoHace 6 díasPíldora roja o píldora azul

-

NoticiasHace 1 día

NoticiasHace 1 díaQNAP estrena la segunda beta abierta de QuTS hero h6.0

-

NoticiasHace 7 días

NoticiasHace 7 díasASUS presenta el portátil para empresas, ExpertBook B3 G2

-

EntrevistasHace 6 días

EntrevistasHace 6 días«Es crucial conectar la IA a conocimiento interno y a los flujos reales de trabajo»