Noticias

HPE identifica las principales amenazas de seguridad para las empresas

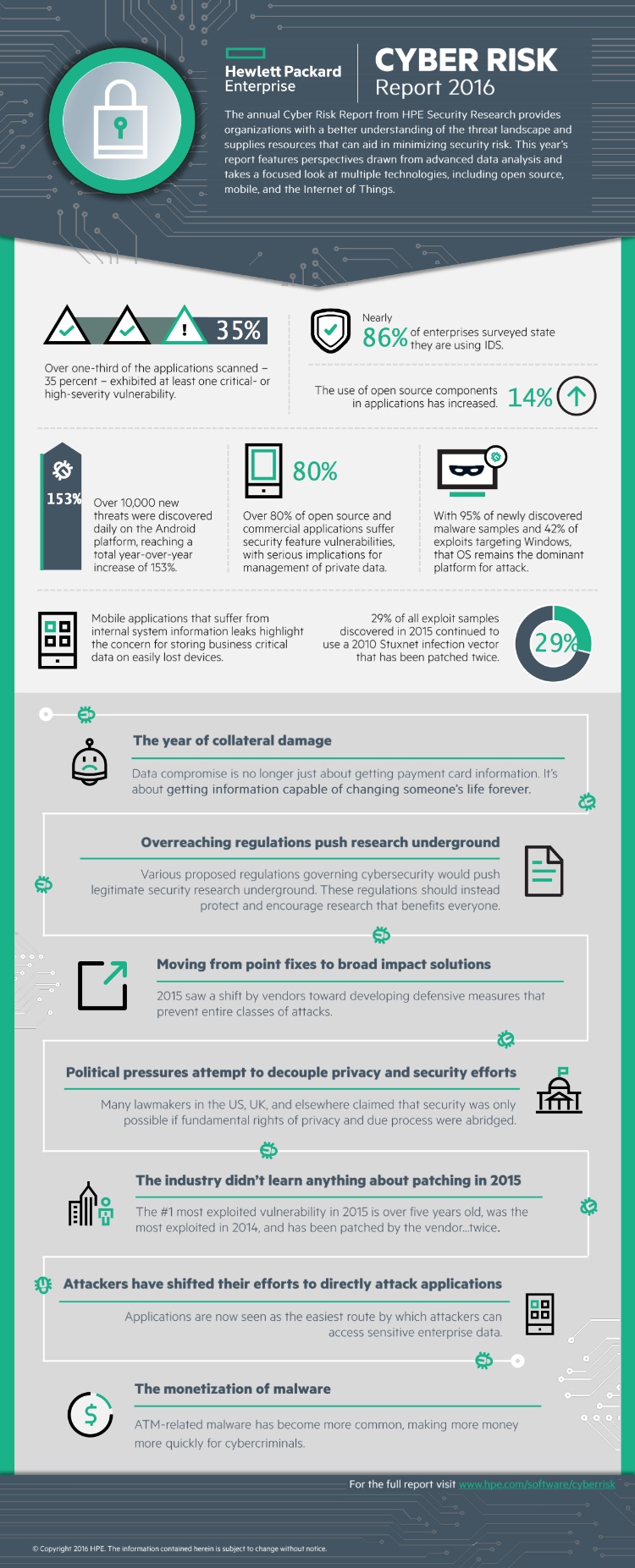

El esperado informe Cyber Risk Report 2016 de Hewlett Packard Enterprise ya está disponible y en él se analizan las amenazas de seguridad más importantes que han tenido en jaque a las empresas el pasado año.

El esperado informe Cyber Risk Report 2016 de Hewlett Packard Enterprise ya está disponible y en él se analizan las amenazas de seguridad más importantes que han tenido en jaque a las empresas el pasado año.

Y es que a medida que el perímetro de la red tradicional desaparece y crecen de este manera las áreas susceptibles de ser atacadas, los profesionales de la seguridad afrontan el desafío de proteger a usuarios, aplicaciones y datos sin retrasar la operativa de negocio de las empresas.

En esta edición, Cyber Risk Report examina cómo transcurrió el 2015 en todo lo relacionado con la seguridad TI, prestando especial atención a las vulnerabilidades en aplicaciones, a los parches de seguridad y al crecimiento del negocio generado en torno al malware.

El informe también pone de relieve los problemas de importantes industrias frente a nuevas regulaciones en materia de seguridad, daños colaterales provocados por brechas en la privacidad de los datos y acciones políticas llevadas a cabo para luchar contra el cibercrimen.

Según Sue Barsamian, vicepresidenta y directora general de HPE Security Products, «en 2015 hemos visto cómo los atacantes se han infiltrado en las redes de las empresas a un ritmo alarmante, lo que ha llevado a algunas de las mayores violaciones de datos hasta la fecha. Tenemos que aprender de estos incidentes y saber controlar el riesgo de nuestro entorno, aumentando la seguridad para mitigar mejor las amenazas conocidas y desconocidas, lo que permitirá a las organizaciones innovar y acelerar el crecimiento de sus negocios«.

Las aplicaciones son el nuevo campo de batalla

– El uso frecuente de aplicaciones móviles y la necesidad de identificarse con información personal presenta vulnerabilidades importantes en el almacenamiento y transmisión de información privada y sensible.

– Aproximadamente el 75% de las aplicaciones móviles tiene al menos una vulnerabilidad crítica, en comparación con el 35% de las aplicaciones no móviles.

– Las vulnerabilidades debido al abuso de APIs son más comunes en aplicaciones móviles que en aplicaciones web, mientras que el control de errores se encuentra más a menudo en aplicaciones web.

La importancia de los parches

– Al igual que en 2014, las diez principales vulnerabilidades explotadas en 2015 tenían más de un año, con un 68% con tres años o más.

– En 2015, Microsoft Windows fue la plataforma de software más atacada, con el 42% de las 20 principales vulnerabilidades descubiertas dirigidas a plataformas y aplicaciones de Microsoft.

– El 29% de todos las exploits de éxito en 2015 continuó utilizando un vector de infección Stuxnet 2010, parcheado dos veces.

Malware, un negocio lucrativo

– El malware ha evolucionado de ser simplemente perjudicial a convertirse en una actividad generadora de ingresos para los atacantes.

– Mientras que el número total de muestras de malware recién descubiertas se redujo un 3,6% respeto al año anterior, los objetivos de ataque cambiaron notablemente en consonancia con la evolución de las tendencias empresariales y se centraron en gran medida en la monetización.

– A medida que el número de dispositivos móviles conectados aumenta, el malware se está diversificando para dirigirse a las plataformas operativas móviles más populares. Para Android, el número de malware y de aplicaciones no deseadas ha crecido a más de 10.000 nuevas amenazas descubiertas cada día, alcanzando un aumento respecto al año pasado del 153%. iOS de Apple representó la mayor tasa de crecimiento, con un aumento de la muestra de malware superior al 230%.

– Los ataques de malware en cajeros automáticos usan hardware, software cargado en el cajero automático o una combinación de ambos para robar información de tarjetas de crédito. En algunos casos, los ataques se dirigen a la autenticación de la tarjeta para dispensar directamente dinero en efectivo.

– Los troyanos bancarios, como las variantes del troyano Zbot, siguen siendo problemáticos a pesar de los esfuerzos de protección. En 2015, se detectaron más de 100.000.

– El ransomware es el modelo de ataque cada vez más exitoso, con varias familias ransomware causando estragos en 2015 mediante el cifrado de archivos tanto de consumidores como de usuarios corporativos. Los ejemplos incluyen Cryptolocker, Cryptowall, CoinVault, BitCryptor, TorrentLocker y TeslaCrypt.

Descarga informe: Cyber Risk Report 2016

Imagen de apertura: Shutterstock

-

A FondoHace 6 días

A FondoHace 6 díasPíldora roja o píldora azul

-

NoticiasHace 22 horas

NoticiasHace 22 horasQNAP estrena la segunda beta abierta de QuTS hero h6.0

-

NoticiasHace 7 días

NoticiasHace 7 díasASUS presenta el portátil para empresas, ExpertBook B3 G2

-

NoticiasHace 6 días

NoticiasHace 6 díasNextcloud Hub 26 Winter: más facilidades para migración y mejoras en rendimiento y colaboración