Noticias

Adiós contraseña, hola identificación en dos pasos

Entre las tradiciones asociadas al cambio de año, hay una de reciente creación que reconozco que me encanta: ver ese ranking encabezado por la contraseña más insegura, precedida de otras cuyo grado de seguridad superior, sólo en cuestión de milímetros, al que ofrece la ganadora que, por norma general, suele ser 1234. Los responsables de aplicaciones y servicios online también lo saben, pero no se lo toman con tanto humor, principalmente porque la elección de contraseñas inseguras es un problema que tiene su origen en el usuario, pero que al final termina por trasladarse al producto cuya seguridad se ve comprometida. Un caso bastante claro de ello fue la filtración de un alto número de fotos íntimas de celebridades, que éstas habían guardado en sus cuentas de iCloud, el servicio en la nube de Apple. Durante los primeros días muchas voces y muchos dedos señalaron a Apple, afirmando que esto debía tener su origen en un agujero de seguridad en el servicio. Sin embargo, al final parece ser que iCloud era tan seguro como cabía esperar, y que fue la mala elección de una contraseña por parte de esos usuarios lo que permitió que sus fotos fueran robadas.

Esto ha empujado a que los proveedores de servicios se hayan puesto serios y, de un tiempo a esta parte, exijan el uso de contraseñas con un número mínimo de caracteres, entre los cuales debe haber minúsculas, mayúsculas y al menos un número. El problema es que esto va en contra primero de la comodidad de los usuarios, que en bastantes casos terminan por prescindir del uso de dichos servicios. Y, por tanto, termina por ir en contra, precisamente, del prestador del servicio. Sí, de aquel que pretendía proteger la seguridad de sus usuarios.

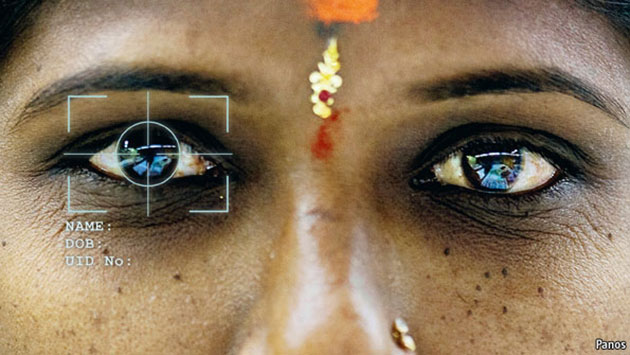

Computerworld dedica hoy un artículo a hablar sobre el futuro de los sistemas de identificación, un futuro que en el algunos servicios ya es presente y que, como cabía esperar, deja atrás la contraseña a favor de otros sistemas más seguros y que, a la vez, también resultan más cómodos para los usuarios. La principal alternativa son, sin duda, los sistemas biométricos. Hace algunos años se popularizaron en los ordenadores portátiles (principalmente en los pensados para un uso profesional) y, de manera más reciente, hemos empezado a verlos en teléfonos móviles. No es algo nuevo, ya hubo fabricantes que apostaron por incluir un lector de huella digital en un móvil en 2007 (Toshiba G500), pero fue con la llegada de TouchID en el iPhone 5S que se produjo la popularización de este sistema de identificación.

Y lo interesante a este respecto es que TouchID puede ser utilizado no sólo para identificarse con el sistema operativo, el sistema también puede ser utilizado para identificarse en otras apps instaladas en el dispositivo, lo que abre un gran número de puertas. Por ejemplo, ¿no sería más cómodo que la identificación en las apps de banca online se pudiera realizar con la huella dactilar, en vez de con una contraseña? Y, en bastantes casos, ¿no sería también más seguro? Esta es la apuesta de cada vez más empresas de seguridad que, además, no se centran exclusivamente en el análisis de huella dactilar, pese a que actualmente es el sistema más extendido. Por ejemplo, el sistema de identificación biométrica empleado por USAA (United Services Automobile Association) tiene, como factores de identificación, el reconocimiento de voz y (este sistema es el favorito de los fans de Misión Imposible) el reconocimiento ocular. Es cierto que ninguno de estos sistemas es 100% infalible, pero sí que en su actual nivel de desarrollo ofrecen un grado de seguridad que está por encima del que ofrecen muchas de las contraseñas más utilizadas.

Pero es que además hay elementos adicionales que pueden reforzar todavía más la seguridad. Por ejemplo, de un tiempo a esta parte la tienda de juegos online Steam permite emplear su app para smartphones como validador. En este caso, para iniciar sesión en el servicio sí que es necesario utilizar una contraseña, pero cuando el sistema detecta que es la primera vez que se realiza esa operación en ese ordenador, automáticamente le pide al usuario que obtenga el código de validación en la app que tiene en su smarphone (que ya validó previamente). Este código es único y cambia cada poco tiempo, por lo que sólo el usuario que sepa la contraseña y, a la vez, tenga el smartphone en ese momento, podrá realizar un acceso autorizado al servicio.

Y hay todavía más inteligencia y más posibilidades. Hablan algunos de los expertos citados en el artículo de CW de más datos que son tenidos en cuenta. Por ejemplo, si un usuario de Estados Unidos acaba de realizar una operación desde su casa y, a las pocas horas, intenta realizar un pago desde alguna recóndita región de china, hay razones para desconfiar. En tal caso, lo lógico no es bloquear el acceso, pero sí realizar pruebas adicionales para verificar que quien está intentando realizar el pago es el legítimo propietario de, por ejemplo, la tarjeta de crédito que se está protegiendo con este sistema.

La clave está, al final, no tanto en tener una contraseña perfecta o un sistema de identificación con huella dactilar, como en la elaboración de un plan de protección que comprenda distintos niveles, no sólo en función de aquello que protege, sino también de las circunstancias en las que se produce cada intento de acceso. No tiene sentido, por ejemplo, establecer un sistema de cinco pasos para que un usuario pueda acceder a su correo electrónico desde su ordenador de casa. El desarrollo de nuevos sistemas de identificación debe llevar, de la mano, el despliegue de políticas integrales en las que, sin duda, se proteja la seguridad, pero que ésta no convierta determinados actos rutinarios en operaciones tediosas, o los usuarios terminarán por dejar de lado el uso de dichos sistemas, primando otros en los que se encuentren más cómodos, aún a costa de su seguridad.

Imagen: The Economist

-

A FondoHace 6 días

A FondoHace 6 díasPíldora roja o píldora azul

-

NoticiasHace 1 día

NoticiasHace 1 díaQNAP estrena la segunda beta abierta de QuTS hero h6.0

-

NoticiasHace 7 días

NoticiasHace 7 díasASUS presenta el portátil para empresas, ExpertBook B3 G2

-

EntrevistasHace 6 días

EntrevistasHace 6 días«Es crucial conectar la IA a conocimiento interno y a los flujos reales de trabajo»