Noticias

GitHub sobrevive al mayor ataque DDoS de la historia

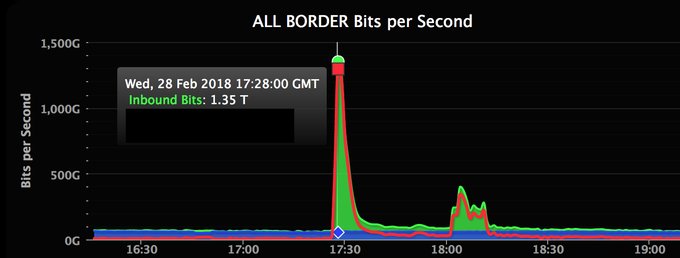

El pasado miércoles se registró el que está considerado como el mayor ataque de Denegación de Servicio Distribuido (DDoS) del que se tienen noticias a lo largo de la historia de Internet. Lo sufrió GitHub, una plataforma web muy popular entre los desarrolladores y que se encarga de almacenar y distribuir código de programas, además de contar con un servicio de control de versiones. Recibió de golpe un ataque de un aluvión de tráfico que alcanzó 1,35 terabits por segundo en su punto álgido, lo que provocó que sus servicios estuvieran inaccesibles durante varios minutos.

Los ataques DDoS, como el experimentado por Github, se llevan a cabo mediante el envío de datos de manera masiva a las webs que se quiere dejar inaccesibles con el ataque. Así se sobrecargan sus recursos, que no son capaces de absorber el flujo de datos que les llega (generalmente desde varios puntos), y quedan fuera de servicio.

En el caso de GitHub, cuando sus servidores sucumbieron al ataque se pusieron en contacto con un servicio especializado en la mitigación de ataques DDoS de Akamai, denominado Prolexic. Los responsables de este servicio se pusieron manos a la obra para reducir los efectos del ataque sobre GitHub y en apenas 10 minutos, la plataforma estaba de nuevo accesible en Internet.

El ataque lanzado contra GitHub llegó a registrar un pico de 1,35 Tbps, lo que lo convierte en el mayor registrado a lo largo de la historia de Internet.

El ataque, que duró unos ocho minutos, tuvo una réplica minutos después, con otro ataque menor que llegó hasta los 400 Gbps. No obstante, los atacantes no tuvieron éxito, y los servidores de GitHub lograron absorber todo el tráfico. Los usuarios de la plataforma web no notaron sus efectos. En ambos casos, el ataque se produjo no por medio de la actuación de bots, sino a través de un ataque de amplificación, que utilizó servidores memcached. Cualquiera puede enviar peticiones a estos servidores si son de acceso libre, y hay miles que lo están.

Los atacantes aprovecharon esto para, simulando tener la IP de su objetivo (GitHub) mediante IP Spoofing, enviar numerosas peticiones pequeñas a estos servidores, que después devolvieron como respuesta una cantidad ingente de datos a GitHub en muy poco tiempo, lo que provocó su caída. El ataque que ha sufrido GitHub supera así hasta el mayor registrado hasta ahora, el que recibió el proveedor de DNS Dyn en octubre de 2016, que alcanzó los 1,2 Tbps.

Foto apertura: portal gda

-

A FondoHace 6 días

A FondoHace 6 díasPíldora roja o píldora azul

-

NoticiasHace 19 horas

NoticiasHace 19 horasQNAP estrena la segunda beta abierta de QuTS hero h6.0

-

NoticiasHace 7 días

NoticiasHace 7 díasASUS presenta el portátil para empresas, ExpertBook B3 G2

-

NoticiasHace 6 días

NoticiasHace 6 díasNextcloud Hub 26 Winter: más facilidades para migración y mejoras en rendimiento y colaboración