Noticias

MuySeguridad Recaps (CXII): Deepfakes, Ransomware, Protección de Datos en China

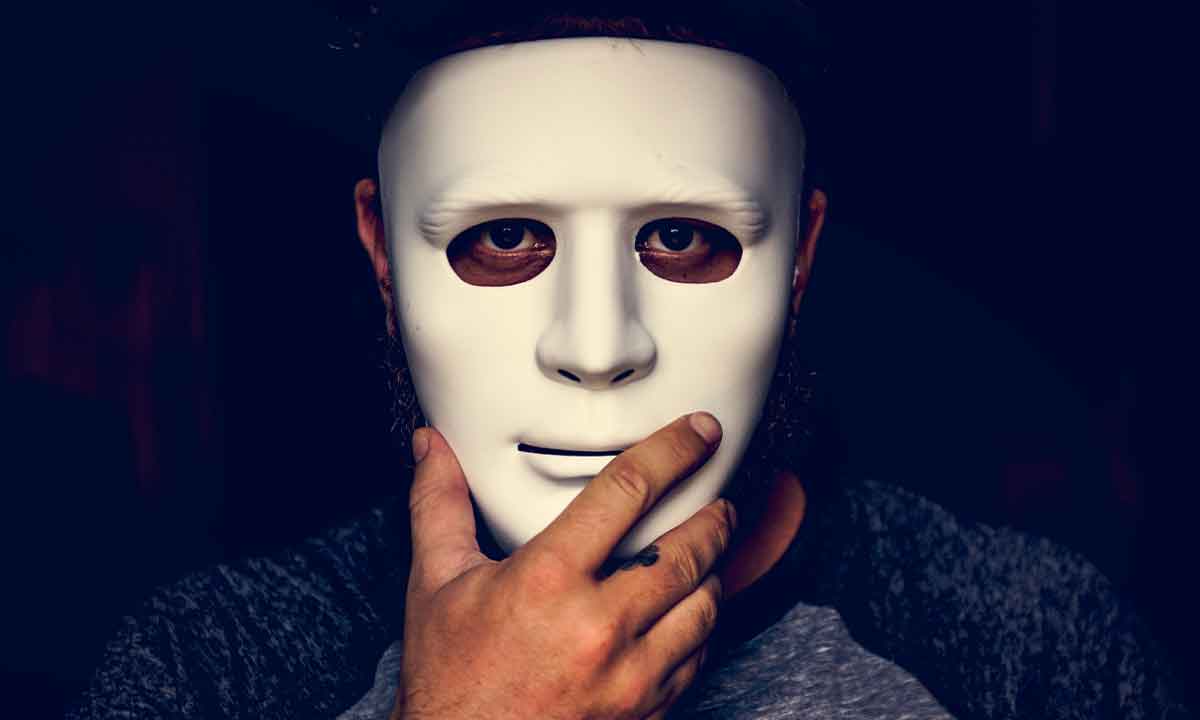

Si el ransomware es en estos momentos la amenaza de seguridad que más preocupa a gobiernos y empresas, la rápida evolución que está teniendo un fenómeno como el de los deep fakes, amenaza con ocupar su puesto a medio plazo.

Si bien es cierto que los primeros deep fakes podían no engañar a todo el mundo, lo cierto es que una nueva generación de algoritmos de IA está consiguiendo que resulte muy complicado distinguir entre lo que es real y lo que es una reconstrucción informática.

En los Muyseguridad Recaps de esta semana os contamos además por qué está creciendo la adopción del «Firewall as a Service», cómo es la nueva ley que quiere regular la protección de datos en China o qué está ocurriendo con la seguridad de los contenedores en Docker. ¡Comenzamos!

Desde el mismo momento en el que empezamos a ver aparecer los primeros deepfakes, resultó evidente que tarde o temprano dejarían de ser un simple entretenimiento, y que llegarían a convertirse en una amenaza a tener en cuenta, puesto que bastaba con un momento para pensar en múltiples usos malintencionados que se puede dar a este tipo de manipulación. Hace ya más de un año os hablamos por primera vez de esta amenaza, y desde entonces no hemos parado de ver casos.

Firewall as a Service: protegiendo tu empresa en remoto

El desarrollo de la «empresa a distancia» en la que una gran parte de los empleados de la compañía trabajan desde sus casas, ha evidenciado ahora más que nunca, lo importante que es invertir en ciberseguridad. Y, en un momento en el que los teletrabajadores se han convertido en uno de los objetivos favoritos de los cibercriminales, la adopción de soluciones de firewall como servicio, se ha disparado.

Los ciberdelincuentes venden herramientas para ocultar malware en GPUs de AMD y NVIDIA

La técnica de ocultar malware en GPUs ya era conocida, pero los proyectos vistos hasta ahora provenían del mundo académico o estaban incompletos y sin refinar.

Hace poco, una prueba de concepto (PoC) se vendió en un foro de piratas informáticos, lo que podría marcar la transición de los ciberdelincuentes a un nuevo nivel de sofisticación para este tipo de ataques, más peligrosos que los típicos desde CPUs.

La escalada del ransomware es imparable

La gran pesadilla de los responsables de seguridad en la actualidad es, sin duda alguna, el ransomware. Todos recordamos, hace ya cerca de una década, la llegada de un patógeno llamado CryptoLocker que cifraba los archivos del disco duro y exigía el pago de un rescate para obtener la clave con la que recuperarlos. Eclosionaba así una técnica de extorsión que ya llevaba experimentándose desde los ochenta, y que con la proliferación de Internet vio su oportunidad de convertirse en un enorme negocio.

Sale a la luz el código fuente del ransomware Babuk Locker

El código fuente completo de Babuk Locker ha salido a la luz en un foro de piratería ruso, según informan desde el grupo de investigación vx-underground.

La publicación de este código es un arma de doble filo. Por un lado contendría todo lo que necesitaría un ciberdelincuente para crear un ejecutable funcional, aunque por otro, permitirá a los investigadores lograr descifrar los archivos encriptados por los ataques de este Ransomware.

China adoptará un modelo semejante a la GDPR

El gigante asiático promulgó el pasado 21 de agosto una extensa y completa ley de privacidad de datos, la Ley de Protección de Información Personal, que entrará en vigencia el 1 de noviembre de 2021.

Una norma que, además, se combinará con la recién promulgada China y la Ley de Protección de Datos, aún poco entendida , y que entró en vigor el pasado 1 de septiembre. El conjunto de ambas normas promete imponer una serie de nuevas obligaciones de protección, seguridad y privacidad de datos a todas las empresas que operan en China.

Docker: cuidado con las descargas, incluso de sitios legítimos

Hay mil razones que explican la popularización de Docker y los contenedores para el despliegue de aplicaciones. Sus posibilidades de escalar horizontal y verticalmente, la fiabilidad y seguridad, la consistencia en distintos despliegues, la posibilidad de reutilizar código de una manera muy sencilla, etc.

Esto no significa, sin embargo, que se pueda descargar y emplear imágenes a la ligera. Ya te alertamos de este riesgo hace unos años, cuando empezaron a darse los primeros casos de imágenes de Docker manipuladas malintencionadamente, en aquel caso para poner los recursos de la máquina al servicio de la minería de criptomonedas.

-

EntrevistasHace 7 días

EntrevistasHace 7 días«El low code en sí no es una tecnología o una plataforma, es una estrategia»

-

NoticiasHace 7 días

NoticiasHace 7 díasLinux Foundation lanza Open Platform for Enterprise AI para crear herramientas de IA generativa open source

-

NoticiasHace 7 días

NoticiasHace 7 díasHPE demanda al grupo chino Inspur por violación de patentes y prácticas engañosas

-

A FondoHace 3 días

A FondoHace 3 díasCómo escoger la plataforma UEM más adecuada para tu empresa