Noticias

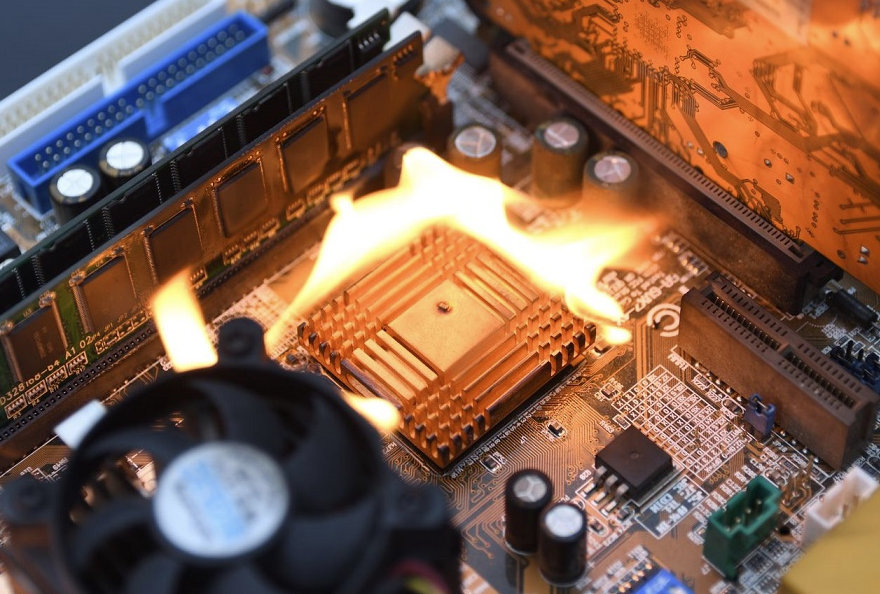

Un fallo de seguridad en Intel CSME solo se puede solucionar reemplazando el procesador

Investigadores de Positive Technologies han descubierto un nuevo fallo en el Intel CSME, una vulnerabilidad de seguridad que no tiene solución ya que solo podría repararse por completo reemplazando el procesador.

Intel CSME (Intel Converged Security and Management Engine) es una caja negra, un chip dentro del chip que actúa como motor de seguridad y gestión convergente y que tiene el objetivo de verificar y autenticar el proceso de firmware en el arranque de los equipos. Como se puede entender, es una base fundamental no solo para la seguridad de los procesadores, sino para toda la plataforma x86.

En años pasados se descubrieron varias vulnerabilidades en este componente y fueron parcheadas por Intel, pero el problema es más grave de lo que se pensaba y el ahora descubierto no se puede solucionar completamente vía software. «El escenario que los arquitectos de sistemas de Intel, ingenieros y especialistas en seguridad quizás más temían es ahora una realidad», describen.

Intel CSME: fallo de seguridad y de confianza

«La vulnerabilidad pone en peligro todo lo que Intel ha realizado para construir la raíz de confianza y establecer una base de seguridad sólida en las plataformas de la compañía», aseguran. El problema no es solo que es imposible corregir los errores de firmware que están codificados en la ROM de los microprocesadores y chipsets. La mayor preocupación es que, debido a que esta vulnerabilidad muestra un compromiso a nivel de hardware, «destruye la cadena de confianza para la plataforma en su conjunto».

Intel CSME es responsable de la autenticación inicial de los sistemas basados ??en Intel al cargar y verificar todos los demás firmware para plataformas modernas. Por ejemplo, Intel CSME interactúa con el microcódigo de la CPU para autenticar el firmware UEFI BIOS usando BootGuard. Intel CSME también carga y verifica el firmware del controlador de administración responsable de suministrar energía a los componentes de los conjuntos de chip (chipsets) de Intel.

Aún más importante, Intel CSME es la base criptográfica para las tecnologías de seguridad de hardware desarrolladas por Intel y utilizadas en todas partes y por toda la industria, como DRM, fTPM e Intel Identity Protection. En su firmware, Intel CSME implementa EPID (ID de privacidad mejorada), un procedimiento para la certificación remota de sistemas confiables que permite identificar computadoras individuales de manera inequívoca y anónima, lo que tiene varios usos: protección de contenido digital, la seguridad de las transacciones financieras y la realización de la certificación IoT. El firmware Intel CSME también implementa el módulo de software TPM, que permite almacenar claves de cifrado sin necesidad de un chip TPM adicional, de la que carecen muchas computadoras.

Desafortunadamente, ningún sistema de seguridad es perfecto. Como todas las arquitecturas de seguridad, Intel tenía una debilidad: la ROM de arranque, en este caso. Una vulnerabilidad en la etapa inicial en ROM permite el control sobre la lectura de la clave del chipset y la generación de todas las demás claves de cifrado. Con esta clave, los atacantes pueden falsificar el código de cualquier módulo de firmware Intel CSME de una manera que las comprobaciones de autenticidad no puedan detectar. La vulnerabilidad también prepara el escenario para la ejecución de código arbitrario con privilegios de nivel cero en el Intel CSME.

El fallo es crítico, no se puede parchear y afecta a todas las CPUs de Intel comercializadas en los últimos cinco años, exceptuando los procesadores de décima generación Ice Lake. El único dato «positivo» es que para aprovechar la vulnerabilidad se necesita acceso físico a las máquinas, aunque también se podría acceder remotamente a la red local mediante algún otro malware.

Vía | Positive Technologies

-

A FondoHace 5 días

A FondoHace 5 díasCómo escoger la plataforma UEM más adecuada para tu empresa

-

NoticiasHace 6 días

NoticiasHace 6 díasLas tres principales recomendaciones para poner en marcha una estrategia de seguridad zero trust

-

A FondoHace 6 días

A FondoHace 6 díasEmpresas con historia: Telefónica

-

NoticiasHace 6 días

NoticiasHace 6 díasMeta lanza Llama 3, la renovación de su modelo abierto de IA generativa